Waarom kiezen voor een stappenplan werkt

Ik neem je stap voor stap mee zodat je concreet weet welke maatregelen echt bij jouw situatie passen. In plaats van een lange lijst met alles wat mogelijk is, help ik je prioriteiten te stellen: welke risico’s zijn het grootst, welke acties zijn snel uitvoerbaar en welke verdienen een investering.

In dit artikel doorlopen we zes logische stappen: risicoanalyse, basis hygiëne, toegangscontrole, netwerk- en apparaatbescherming, detectie en reactie, en implementatie & onderhoud. Ik geef heldere criteria om keuzes te maken en praktische tips die je direct kunt toepassen.

Zo maak je veiligheid haalbaar en beheersbaar. Kies bewust, begin klein en bouw stap voor stap aan echte veiligheid. Samen maak ik een plan dat bij jou past en blijft continu werken.

Bepaal je risico’s en stel prioriteiten vast

Stel gerichte vragen

Voordat je kiest wat je koopt of installeert, help ik je met een paar korte vragen die snel helderheid geven:

Maak een eenvoudige inventaris

Loop met mij door je huis of werkplek en noteer in 10–15 minuten de belangrijkste zaken:

Eenvoudige risico-inschatting (kans × impact)

Ik gebruik een simpele schaal: laag/midden/hoog voor zowel kans als impact. Voorbeeld:

Wat pak je eerst aan?

Begin met maatregelen die veel risico wegnemen voor weinig kosten of moeite:

Een realistisch voorbeeld: ik zag bij een buur dat een goedkope deurbelcamera die goed werkte (zoals de Ring 1440p) in één week twee pogingen tot inbraak voorkwam doordat buren en politie sneller werden gewaarschuwd. Zo’n investering vermindert vaak direct zowel kans als impact.

Begin met de basis: fysieke en digitale hygiëne

Fysieke hygiëne: simpel, zichtbaar, effectief

Ik zeg altijd: vaak is de grootste winst met eenvoudige fysieke maatregelen. Begin met een korte rondgang en los deze punten direct op:

Een vriend van mij hing een solar bewegingslamp én een camera bij de achterdeur; in twee weken merkte hij dat ongenode bezoekers wegbleven doordat ze gezien werden.

Digitale hygiëne: kleine gewoontes, grote impact

Digitale basisregels kosten bijna niets maar leveren veel op. Mijn checklist die je direct kunt uitvoeren:

Praktisch voorbeeld: activeer 2FA op je e-mail en bankrekening—zelfs als iemand je wachtwoord raadt, kunnen ze niet inloggen zonder jouw tweede factor. Kleine instellingen zoals deze voorkomen de meeste digitale inbraken zonder grote kosten of technische kennis.

Toegangscontrole: wie krijgt er toegang en hoe beperk je die

Principe van minimale rechten

Ik begin altijd met één regel: geef niemand meer toegang dan strikt nodig. Dat betekent per persoon of apparaat vastleggen welke bronnen ze echt nodig hebben — en niets meer. In de praktijk maak je rollen (bijv. huishouden, schoonmaak, gasten) en wijs je rechten daaraan toe. Zo voorkom je dat een tijdelijk account permanente schade kan aanrichten.

Accountbeheer en periodieke herziening

Praktische stappen die je nú kunt doen:

Gastaccounts en standaardaccounts

Schakel standaardaccounts uit of wijzig standaardwachtwoorden meteen. Voor gasten maak je aparte accounts of een gast‑wifi met beperkte toegang. Een collega van mij had ooit een huisgenoot die per ongeluk admin‑rechten kreeg; dat kostte een uur herstelwerk — voorkom dat.

Multi‑factor en hardware keys

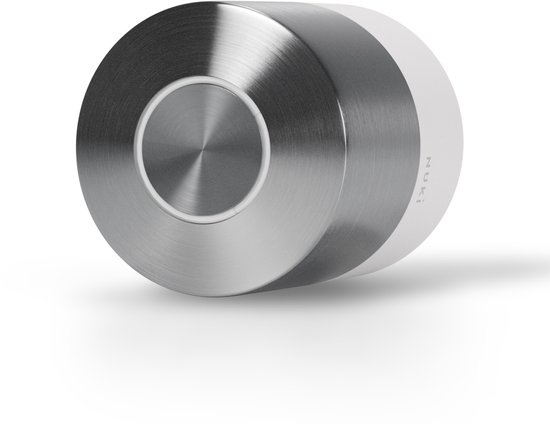

Zet altijd multi‑factor authenticatie (MFA) aan voor kritieke logins. Voor extra veiligheid adviseer ik hardware keys zoals YubiKey 5 NFC of SoloKeys: ze zijn snel, werken op veel apparaten en maken phishing veel moeilijker.

Fysieke toegangsmaatregelen

Beperk fysieke toegang met sloten, sleutelbeheer en slimme sloten (zie Nuki hierboven). Gebruik genummerde sleutels, een sleutelregister en overweeg een kleine sleutelkluis voor tijdelijke toegang.

Beheer van logins en sleutels

Gebruik een wachtwoordmanager voor gedeelde credentials (Bitwarden/1Password) en stel gedeelde mappen in met beperkte rechten. Bewaar back‑up codes veilig offline en rotatiesleutels (Wi‑Fi, API‑tokens) regelmatig om risico’s te verkleinen.

Bescherm je netwerk en verbonden apparaten

Versterk je wifi

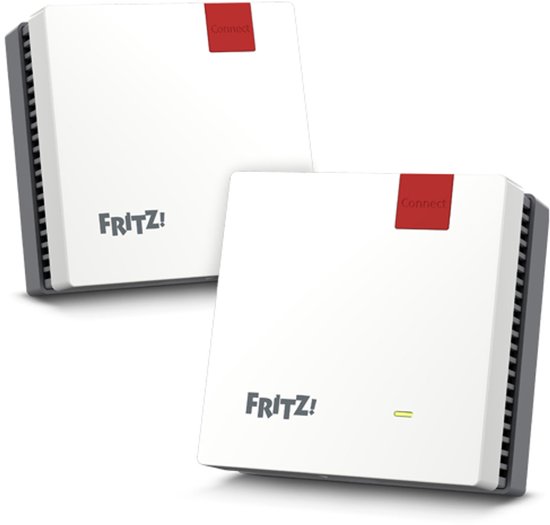

Je wifi is vaak de zwakke schakel. Doe dit meteen: verander het fabriekswachtwoord van je router, kies een lange, unieke passphrase (minimaal 12 tekens) en activeer WPA3 waar mogelijk. Schakel WPS uit en zet gast‑wifi aan voor bezoekers, zodat jouw apparaten gescheiden blijven. Als je bereik of stabiliteit wilt verbeteren, kies voor een modern mesh‑systeem.

Segmentatie voor IoT en slimme apparaten

Ik raad altijd aan om IoT‑apparaten op een apart netwerk of VLAN te plaatsen. Zo kan een gehackt slimme lamp niet bij je laptop of NAS. Praktische opties:

Sluit ongebruikte services en configureer veilig

Veel problemen komen door onnodige services: remote admin, UPnP of telnet. Zet deze uit tenzij je ze echt gebruikt. Stel poortforwarding alleen in voor specifieke, bekende redenen en noteer wat je opent. Configureer apparaten veilig: verander altijd standaardgebruikers, zet automatische updates aan waar mogelijk en gebruik sterke, unieke wachtwoorden per apparaat.

Firmware‑updates en waarom ze cruciaal zijn

Firmware‑updates dichten beveiligingslekken die kwaadwillenden misbruiken. Plan maandelijkse controles of activeer automatische updates. Voor apparaten die geen updates krijgen, overweeg vervanging.

Wanneer extra bescherming nodig is

Overweeg een hardware‑firewall of appliance (bijv. Firewalla, Ubiquiti Dream Machine of pfSense) als je gevoelige data hebt, thuiswerk draait of veel IoT gebruikt. Gebruik een VPN (WireGuard/OpenVPN) voor veilige toegang op afstand of kies een betrouwbare commerciële VPN‑dienst. Voor complexe netwerken of bedrijfskritische systemen schakel ik een professional in om architectuur en monitoring op te zetten.

Volgende stap: weten wat er gebeurt en snel kunnen reageren — dat is detectie en reactie, waar ik nu naar toe ga.

Detectie en reactie: weten wat er gebeurt en snel handelen

Basismonitoring en logging

Preventie helpt, maar je moet ook zien wat er gebeurt. Ik zet altijd basislogging aan op router, NAS en belangrijke apparaten. Voor thuis is dat vaak: router‑logs, Windows Event Viewer of macOS Console, en syslog naar een centrale plek op een NAS of Raspberry Pi. Een simpele Raspberry Pi met Suricata of Pi‑hole geeft je zicht op verdachte DNS‑ en netwerkactiviteit zonder veel kosten.

Meldingen en alerts: waar je op let

Stel meldingen in op zaken die echt abnormal zijn, bijvoorbeeld:

Simpel incidentresponsplan (IR‑plan)

Je hoeft geen SOC te hebben om een plan te maken. Mijn korte IR‑checklist:

Backups en herstelprocedures testen

Gebruik de 3‑2‑1 regel: drie kopieën, op twee verschillende media, één offsite. Test restores minimaal eens per kwartaal; een backup die niet herstelt is waardeloos. Een externe schijf zoals hierboven kan snel een lokale restore doen, maar combineer met cloud‑backup voor extra zekerheid.

Wanneer een specialist inschakelen

Roep hulp in bij:

Volgende stap is implementatie en onderhoud: zorgen dat detectie en reacties structureel blijven werken.

Implementatie en onderhoud: maak een plan en houd het vol

Maak een uitvoerbaar plan

Ik verdeel grote opdrachten in hapklare taken: inventariseren, configureren, testen, documenteren, en overdragen. Voor elke taak formuleer ik een duidelijk resultaat en acceptatiecriterium (wat betekent “klaar”). Begin klein: kies drie prioritaire maatregelen en werk die af.

Verantwoordelijkheden en tijdschema

Wijs heldere eigenaren toe: wie doet de configuratie, wie test, wie is eigenaar van updates? Ik plan korte sprints van 1–2 weken voor tastbare voortgang en een kwartaalreview voor grotere thema’s.

Budget en praktische tools

Geef een realistische inschatting per fase: aanschaf, implementatie, en onderhoud.

Kies concrete modellen die passen bij jouw omgeving en noteer een éénjaarskostenplaatje inclusief abonnementen.

Training, checklists en audits

Ik plan korte, praktische trainingssessies (30–60 min) voor jezelf en betrokkenen—maandelijks of per kwartaal. Gebruik checklists voor dagelijkse, maandelijkse en kwartaaltaken:

Meet, herijk en verbeter

Meet resultaat met KPI’s: tijd tot patch, aantal incidenten, herstelduur van backups. Herijk prioriteiten na elke audit of incident. Kleine successen (minder meldingen, snellere restores) houden je gemotiveerd en maken onderhoud volgbaar.

Met dit implementatie- en onderhoudsplan ben je klaar om door te schakelen naar de conclusie: kiezen en beginnen.

Kies en begin: kleine stappen, groot effect

Ik moedig je aan om één concreet punt uit dit stappenplan te kiezen en meteen mee aan de slag te gaan. Veiligheid groeit door consistente keuzes en kleine overwinningen. Begin met iets behapbaars — een wachtwoordverbetering, basisback-ups of het instellen van tweefactorauthenticatie — en bouw daarop voort. Door te starten creëer je momentum, leer je waar het echt pijn doet en kun je snel zichtbare verbeteringen realiseren. Kleine, regelmatige verbeteringen zijn duurzamer en goedkoper dan grote ingrepen in paniek.

Als je wilt, help ik je graag je prioriteiten op papier te zetten en een eerste takenlijst te maken. Zo zet jij de eerste, haalbare stap naar echte, werkbare veiligheid — vandaag nog. Neem contact op; ik help je graag direct starten.

Oudere artikelen

Slimmer dan je stekkerdoos: welke gateway maakt jouw huis écht handig (en een tikje magisch)? Slim huis, slimme keuzes. Stel je voor: je komt thuis, de lichten springen aan, de deur ontgrendelt...

Zigbee, Z‑Wave & Matter: kies slim en raak nooit meer in de war Slim huis begint met een slimme keuze. Kies verkeerd en je krijgt frustratie; kies goed en alles werkt gewoon. Kort en...