Waarom ik dit systeem deel en wat jij eraan hebt

Ik beheer meerdere slimme woningen op afstand en deel dit systeem omdat het werkt: tijdsbesparing, lagere kosten en meer betrouwbaarheid. In dit artikel laat ik zien wanneer afstandsbeheer echt waarde toevoegt, welke basiseisen je moet regelen, welke platforms en protocollen ik kies, hoe ik een schaalbare architectuur per woning opzet, en hoe ik dagelijks beheer en incidentafhandeling organiseer. Tot slot geef ik praktische workflows, tools en checklists die jij kunt toepassen.

Mijn uitgangspunten zijn duidelijk: veiligheid eerst, zoveel mogelijk automatiseren en alles zo inrichten dat je altijd snel kunt ingrijpen. Dit is vooral waardevol voor vakantiewoningen, verhuur en meerdere familiehuizen — kortom: situaties waarin je niet altijd ter plaatse bent.

Wanneer afstandsbeheer echt waarde toevoegt

Typische scenario’s waarin ik het inzet

Ik zet afstandsbeheer vooral in bij vakantiewoningen die ik verhuur, meerdere gezinswoningen die ik wil centraliseren en panden van vrienden of familie waar ik technisch support voor doe. In de praktijk betekent dat: één dashboard, minder ritten op de weg en snelle actie bij incidenten — vaak zonder dat iemand ter plaatse iets merkt.

Concrete voordelen en hoe je ze meteen toepast

Tip: begin met de 20% devices die 80% van problemen veroorzaken — router, centrale hub, thermostaat en slot — en monitor die eerst.

Nadelen en wanneer lokaal onderhoud onvermijdelijk is

Praktische maatregelen: leg SLA’s vast met lokale vakmensen, houd reserveapparatuur op locatie, en test failover (4G-router, UPS) minstens één keer per kwartaal.

In de volgende sectie ga ik precies in op die basiseisen: netwerken, beveiliging en standaarden die je nodig hebt om dit betrouwbaar te doen.

Basiseisen: netwerken, beveiliging en standaarden

Netwerk en connectiviteit

Voor elk huis zorg ik eerst dat de basis staat: betrouwbare internetverbinding, een beheerbare router en voldoende Wi‑Fi‑dekking. Voor kritische apparaten (smartlocks, hub, camera’s, NAS) kies ik waar mogelijk bekabeling of PoE‑camera’s om latency en dropouts te vermijden. In de praktijk betekent dat: een simpele site survey, één access point per verdieping of een enterprise‑grade mesh (UniFi, Eero Pro, Asus AiMesh) en een UPS voor de router/modem. Kleine anekdote: één keer redde een UPS bij een vakantiehuis me ’s nachts van honderden telefoontjes omdat de router 40 minuten bleef draaien tijdens een stroomstoring.

Beveiliging en toegang

Beveiliging is leidend: sterke, unieke wachtwoorden, 2FA waar mogelijk en netwerksegmentatie. Ik maak altijd minstens twee SSID’s: een gastnetwerk en een beheernetwerk (VLANs voor IoT). Voorkeur geef ik aan end‑to‑end versleuteling voor camera’s en smart hubs.

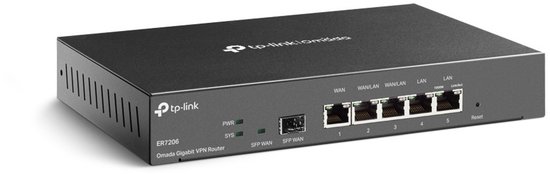

Toegangsmethoden: VPN voor beheer is mijn eerste keuze omdat je het netwerk lokaal benadert en minder afhankelijk bent van cloud‑diensten; cloud‑access is handig voor snelle setup en pushmeldingen, maar introduceert extra attack surface. Voor edge‑VPNs kun je denken aan professionele routers.

Backup, herstel en firmware

Plan voor configuratie‑backups, automatische firmware‑updates (waar mogelijk in maintenance windows) en houd een kleine voorraad reserve‑routers/hubs. Exporteer router- en hubconfiguraties regelmatig en test restore minstens één keer per jaar.

Naamgeving en device‑standaarden

Ik hanteer vaste naamconventies (bijv. Locatie‑DeviceType‑Nummer: “VH1‑Lock‑FrontDoor”) en beperkte modellen per rol (één type slot, één type camera). Dat maakt zoeken en rollen van configs schaalbaar en voorkomt verrassingen.

Volgende stap: ik ga je laten zien welke platforms en protocollen ik kies en waarom die in zo’n gestandaardiseerde omgeving goed samenwerken.

Welke smart home platforms en protocollen kies je

Ik neem je snel door mijn afwegingen zodat je interoperabiliteit en toekomstvastheid maximaliseert. In de praktijk kies ik voor een lokale controller als primaire laag en gebruik cloud‑functies alleen waar nodig.

Lokale controllers vs cloudoplossingen

Lokale controllers (Home Assistant, Hubitat Elevation, Homey Pro) geven je privacy, betrouwbaarheid bij netwerkuitval en volledige configuratiecontrole. Cloud‑only systemen zijn makkelijk voor klanten en snelle setups (Philips Hue cloud, Ring), maar vergroten vendor‑lockin en kwetsbaarheid voor outages. Mijn werkwijze: lokale controller + optionele cloud‑integraties.

Welke protocollen gebruik ik wanneer

Integratie via API’s en bridges

Gebruik MQTT, Zigbee2MQTT, Z‑Wave JS of de Philips Hue Bridge om verschillende protocollen te verenigen in Home Assistant of een vergelijkbare hub. Documenteer API‑tokens en beperk toegang met role‑based accounts. Voor snelle scripts gebruik ik REST‑webhooks en kleine automations op de controller.

Eén ecosystem vs meerdere gekoppelde systemen

Kies één ecosystem als je maximale eenvoud en minder support‑overhead wilt. Kies meerdere gekoppelde systemen als je per woning variatie verwacht; verbind ze dan centraal met Home Assistant of een management‑server.

Privacy, beheer en vendor‑lockin vermijden

Een schaalbare architectuur per woning opzetten

Ik schets hier het raamwerk dat ik zelf inzet: lokaal edge‑controller voor kritische automations, redundante internettoegang wanneer nodig, en een centrale managementlaag voor monitoring en updates. Hieronder vind je concrete onderdelen en hoe je ze samenbrengt.

Architectuur-overzicht

Redundante connectiviteit

Voor huurwoningen of toegang op afstand zet ik dual‑WAN of LTE‑failover in (bijv. Teltonika RUT240 of een 4G USB stick naast de primaire DSL). Dit voorkomt dat één outage je volledig buitensluit.

Multi‑tenant isolatie

Maak per woning aparte VLANs en aparte Home Assistant‑instances of tenant‑topics in MQTT. Voor verhuur: geen gedeelde credentials, per‑tenant role‑based tokens en gescheiden logging. Dit voorkomt dat één bewoner toegang krijgt tot andermans apparaten.

Templates en provisioning

Ik gebruik een git‑repo met:

Remote toegang en veiligheid

Voorkeur: WireGuard of Tailscale voor beheer, of een reverse proxy (Traefik/Nginx) met beperkte beheer‑API‑tokens en 2FA. Gebruik least‑privilege: geef alleen de rechten die nodig zijn.

Fysieke redundantie en power

Plaats UPS (bijv. APC Back‑UPS) voor hub, router en modem. Voeg slimme stekkers (Shelly/TP‑Link Kasa) toe om remote powercycling mogelijk te maken — dat lost 70% van supportcases direct op.

In de volgende sectie ga ik dieper in op dagelijks beheer, monitoring en hoe je incidenten snel afhandelt.

Dagelijks beheer, monitoring en incidentafhandeling

Dagelijkse, wekelijkse en maandelijkse checks

Ik werk met vaste routines zodat niets over het hoofd gaat.

Alerting en loganalyse

Alerts stuur ik naar e‑mail en push (Pushover/Telegram) en naar een incident‑kanaal in Slack of Mattermost. Voor metrics gebruik ik Prometheus + Grafana; voor logs Loki of Elasticsearch. Een eenvoudige regel: als een kritieke sensor 3 keer uitvalt binnen 10 minuten → direct alert. In een huurwoning heeft dat al een keer een koude‑ketelstoring op tijd gesignaleerd en erger voorkomen.

Incidentclassificatie en stappenplan

Ik deel incidenten in: kritisch (veiligheid, water, gas, geen internet) en niet‑kritisch (automations, trage respons). Mijn stappen:

Een LTE‑failover heeft me ooit een hele nacht downtime bespaard; daarom test ik deze maandelijks.

Preventief onderhoud, herstelstrategieën en SLA’s

Automatiseer waar mogelijk: systemd/watchdog, container restart policies en healthchecks. Plan maandelijkse reboots en kwartaalupdates. Stel eenvoudige SLA’s op: 99% uptime, kritieke respons binnen 15 minuten, hersteldoel binnen 4 uur; rapporteer maandelijks met Grafana‑dashboards naar eigenaren/huurders. Daarmee houd je vertrouwen en kun je snel opschalen wanneer dat nodig is.

Praktische workflows, tools en checklists die ik gebruik

Onboarding-checklist voor een nieuwe woning

Bij elke nieuwe woning volg ik exact dezelfde checklist zodat niets vergeet wordt:

Remote troubleshooting — mijn stappenplan (herhaalbaar)

Als iets wegvalt, doorloop ik altijd deze volgorde:

Een keer loste dit stappenplan binnen 12 minuten een smart‑lock issue op dat anders gasten had buitengesloten.

Templates en documentatie voor locals/schoonmaak

Houd korte, duidelijke templates klaar die je deelt als PDF of via Notion:

Tools, runbooks en versiebeheer

Ik gebruik: Git (config versiebeheer), Ansible (provisioning), Home Assistant + Node‑RED, Tailscale voor veilige remote toegang, Bitwarden voor gedeelde wachtwoorden, Grafana/Prometheus voor monitoring. Runbooks staan in een repo met versie-tagging; elke wijziging krijgt changelog en rollback‑playbook.

Altijd bij de hand

Zorg dat je snel kunt bijten: gedeelde Bitwarden‑collectie, netwerk‑topologie (draw.io), serienummers, ISP‑contact en lokale sleutelhouder.

Hiermee kun je direct doorgaan naar de praktische afronding en SLA‑afspraken in de conclusie.

Klaar om meerdere woningen slim en veilig op afstand te beheren

Samengevat: goed voorbereid afstandsbeheer is beheersbaar en schaalbaar wanneer je consequent inzet op veiligheid, open standaarden en repeteerbare workflows. Begin klein met één extra woning, standaardiseer hardware en configuratie, automatiseer waar mogelijk en documenteer alles. Zo houd je complexiteit klein en kun je opschalen zonder rompslomp.

Ik moedig je aan die stap nu te zetten — klein beginnen, leren en verbeteren. Als je wilt help ik je graag met een praktisch stappenplan of checklist voor jouw eerste extra woning. Ik geef ook voorbeelden van templates en veilige defaults die meteen werken, en aanvullende tips. Vertel kort wat jouw situatie is (aantal woningen, netwerkervaring, doelen) en ik denk met je mee.

Oudere artikelen

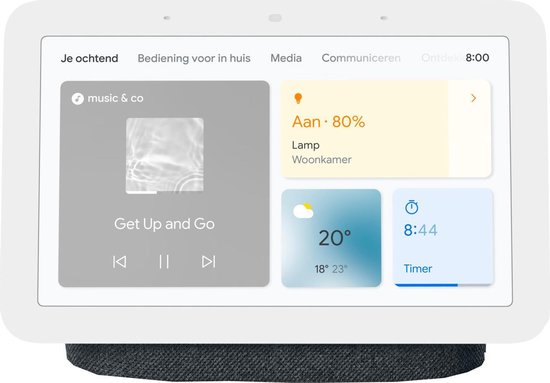

Slimmer dan je stekkerdoos: welke gateway maakt jouw huis écht handig (en een tikje magisch)? Slim huis, slimme keuzes. Stel je voor: je komt thuis, de lichten springen aan, de deur ontgrendelt...

Zigbee, Z‑Wave & Matter: kies slim en raak nooit meer in de war Slim huis begint met een slimme keuze. Kies verkeerd en je krijgt frustratie; kies goed en alles werkt gewoon. Kort en...